Pressemeddelelse fra Bitdefender

Email-baserede angreb, der efterligner velkendte finansielle institutioner og online betalingstjenester, er øget kraftigt i løbet af efteråret og senest ved Black Friday. Selvom corona-relaterede mails har domineret phishing-kampagnerne året igennem, hvor ofrene er blevet snydt til at give oplysninger eller sende penge til de kriminelle bagmænd, så giver pandemiens øgede onlineaktivitet de cyberkriminelle nye muligheder at udnytte til deres lyssky aktiviteter.

En serie af phishing-kampagner, der imiterer online banktjenester, har skæmmet den anden halvdel af 2020, lyder det fra Bitdefender Antispam Lab. Bl.a.:

- den 20. september, hvor 38,08% af alle indkommende mails relateret til banker og finansielle tjenester blev markeret som spam.

- den 25. oktober, hvor næsten seks ud af ti mails (58,84%) relateret til den finansielle sektor var falske.

- den 29. november, hvor 30,7% af alle modtagne mails foregav at komme fra populære finansielle institutioner.

Mange af de falske mails imiterer den reelle korrespondance, som bankerne ville sende ud til deres kunder. De bruger de rigtige logoer, specifikke layouts og lingo brugt i branchen, som tilsammen gør det svært for modtagerne at se forskel på, hvad der er ægte, og hvad der er et phishing-angreb.

Spam-beskederne har dog i høj grad det tilfælles, at de alle giver modtageren indtrykket af, at der skal handles hurtigt for at løse et sikkerhedsproblem, enten ved at dele personlige eller finansielle oplysninger, downloade en vedhæftet fil eller klikke på et link.

Dette år har vist, hvor gode de ondsindede aktører er blevet til at bruge social engineering, hvor ofrene snydes til velvilligt at kompromittere sig selv. Ved at sammensætte deres mails på en måde, hvor de overskrifter og socio-økonomiske konsekvenser, som pandemien har haft, bliver udnyttet fuldt ud, har de kriminelle fundet endnu en vej til at bruge coronakrisen til at skabe profit.

Hver dag bliver tusindvis af mennesker snydt af de kriminelles falske mails, der foregiver at være fra velkendte banker og betalingstjenester. Ud over de økonomiske tab, som dette medfører, så risikerer brugerne også at blive ofre for identitetstyveri og for malware- og ransomware-infektioner, der ikke bare kompromitterer deres enheder, men også kan få indflydelse på deres privatliv og velbefindende i en i forvejen svær tid.

Herunder er nogle af de mest fremtrædende eksempler på phishing-kampagner som Bitdefender Antispam Lab har opfanget indenfor de seneste to måneder, rettet mod kunder hos prominente finansielle institutioner. Med dem ønsker Bitdefender at vise, hvor svært det kan være at se forskel på en legitim mail og en phishing-mail, hvorfor man altså ikke umiddelbart kan vide sig sikker, selv når mailen ved første øjekast ser ud til at være fra en velkendt og legitim institution.

PayPal

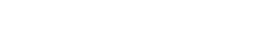

PayPal er det brand, der indenfor online betalingstjenester er blevet imiteret oftest i anden halvdel af 2020. En global phishing-kampagne landede i indbakkerne den 21. oktober, hvor otte ud af ti mails (80,5%) blev markeret som falske.

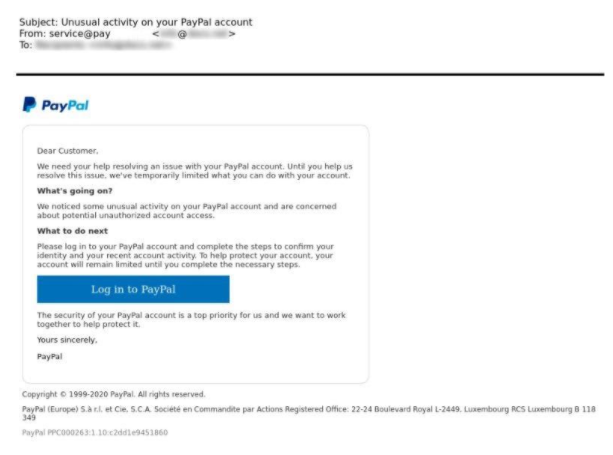

Alle tre versioner af kampagnen, som blev sendt til engelske, franske og spanske brugere, gjorde modtagerne opmærksomme på mistænksom aktivitet på deres PayPal konto. Beskeden hævdede, at kontoen ville være underlagt restriktioner, indtil kunden loggede ind og verificerede sin identitet. Klikkede modtagerne på login-knappen i beskeden, blev de omdirigeret til forfalskede hjemmesider, hvor de indtastede informationer blev stjålet af svindlerne og brugt til at kompromittere ofrenes PayPal konti.

Eksempel 1. PayPal phishing-mail (engelsk)

Eksempel 2. PayPal phishing-mail (engelsk)

Eksempel 3. PayPal phishing-mail (fransk)

Eksempel 4. PayPal Phishing-mail (spansk)

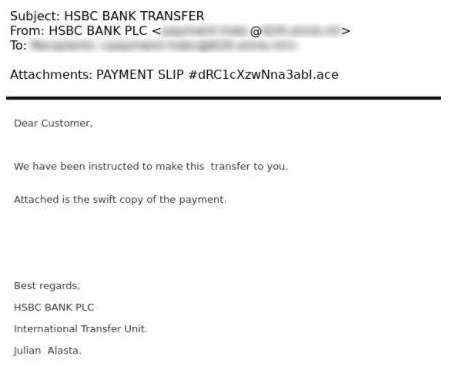

HSBC Bank

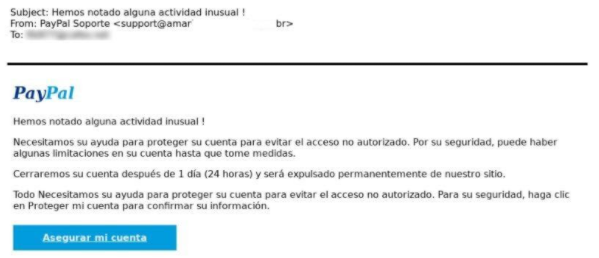

I weekenden omkring Black Friday, den 26. til 28. november, blev HSBC’s kunder udsat for en kampagne, hvor 97% af alle mails som indikerede at være fra banken, viste sig at være ondsindede eller falske.

I to versioner af dette angreb forsøgte de kriminelle at snyde brugerne til at downloade en vedhæftet fil, der angiveligt skulle indeholde informationer om en pengeoverførsel. Åbnede de dokumentet, ville deres enhed blive inficeret med en informationsstjælende trojansk hest og ransomware.

Eksempel 5. HSBC Bank phishing-mail

Eksempel 6. HSBC Bank phishing-mail

Western Union

Det kendte navn inden for internationale pengeoverførsler, Western Union, blev også udnyttet af svindlere i to kampagner den 18. oktober og 27. november, hvor henholdsvis 97,39% og 75,12% af alle indkommende mails blev markeret som spam.

Denne gang bestod lokkemaden dog af muligheden for at vinde en præmie fra Western Union. Der var ingen yderligere information i beskeden. Modtagerne blev blot bedt om at downloade og åbne et dokument, hvori de blev opfordret til at indsende personlige oplysninger samt et mindre beløb for at kunne modtage præmien.

Eksempel 7. Western Union Phishing-mail

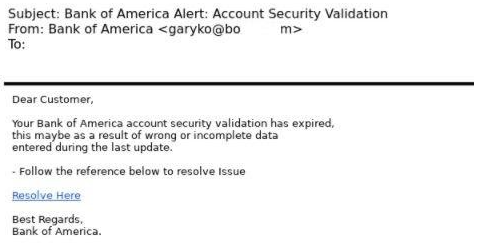

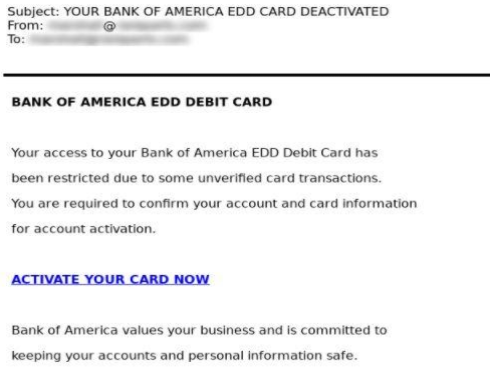

Bank of America

Kunderne hos Bank of America blev udsat for en phishing-kampagne den 17. oktober, hvor næsten halvdelen (48,54%) af alle mails, der udgav sig for at være legitim korrespondance fra banken, blev markeret som værende falske.

I en af phishing-mailene modtog kunderne en sikkerhedsalarm fra banken, der bad dem om at verificere deres konto for at forhindre uautoriseret adgang til deres online profil. Brugere kan let falde for dette trick, da en del af de virksomheder, der findes online, bruger sikkerhedsforanstaltninger, der skal forhindre datalæk i at finde sted ved at begrænse adgangen til kundernes personlige og finansielle informationer i løbet af året.

I en anden version af dette angreb, modtog kunderne en besked, der alarmerede dem om, at deres betalingskort var blevet deaktiveret pga. en række uautoriserede transaktioner. Kunderne blev derfor bedt om at følge et link og indtaste deres konto- og kortoplysninger for at få kortet aktiveret igen.

Eksempel 8. Bank of America phishing-mail

Eksempel 9. Bank of America phishing-mail

Eksempel 10. Bank of America phishing-mail

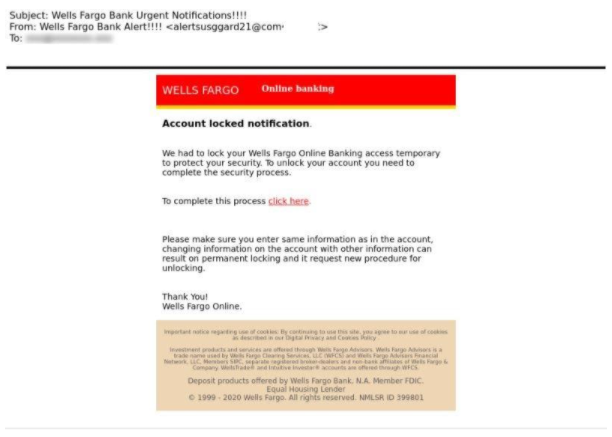

Wells Fargo

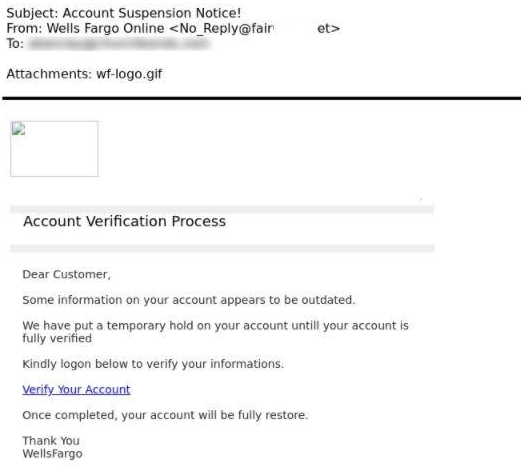

Kunderne hos Wells Fargo blev udsat for en større phishing-kampagne den 13. oktober. Ifølge Bitdefender Antispam Lab blev 93,11% af alle mails, der hævdede at komme fra den amerikanske finansielle organisation, markeret som værende falske.

Herunder er et eksempel på, hvordan svindlerne brugte social engineering til at få brugerne til at tro, at deres bankkonto var blevet låst. Logoet og indholdet i beskeden lader til at være gode nok, men ser man nærmere på afsenderens mailadresse, så bliver det pludselig tydeligt, at beskeden ikke kommer fra banken.

Eksempel 11. Wells Fargo phishing-mail

Eksempel 12. Wells Fargo phishing-mail

Standard Bank

Kunder hos den sydafrikanske bank Standard Bank var ofre for tre store spam-kampagner i oktober og november 2020. Den 7. oktober var 97,76% af al indkommende korrespondance, der hævdede at være fra Standard Bank, falsk. De to andre kampagner blev opfanget den 26. og 27. november, hvor 87,96% og 90,64% af korrespondancen blev markeret som spam.

Eksempel 13. Standard Bank phishing-mail

Eksempel 14. Standard Bank phishing-mail

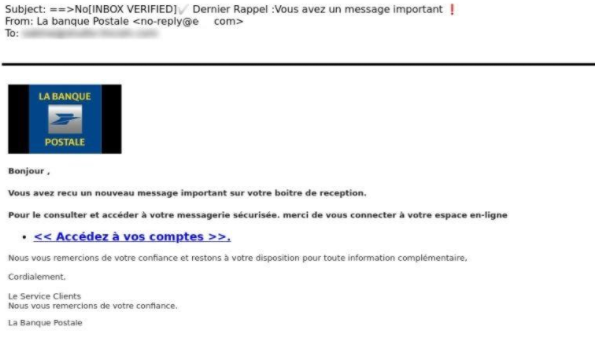

La Banque Postale

Kunder hos denne parisisk-baserede bank har også været udsat for en markant phishing-kampagne. Den 18. november blev 97,69% af alle indkommende mails associeret med La Banque Postale markeret som spam. Svindlerne forsøgte at få modtagerne af mailene til at klikke på et link, der angiveligt ville give dem mulighed for at lytte til en vigtig besked fra banken.

Eksempel 15. La Banque Postale phishing-mail

Kontakt:

Konsulent, Frontpage Simon From tlf.: 30 31 57 62 email: simon.from@frontpage.dk

Læs hele pressemeddelelsen på Via Ritzau her: https://via.ritzau.dk/pressemeddelelse/bank-relaterede-phishing-angreb-er-blevet-mere-sofistikerede-advarer-bitdefender-antispam-lab?releaseId=13605999

** Ovenstående pressemeddelelse er videreformidlet af Ritzau på vegne af tredjepart. Ritzau er derfor ikke ansvarlig for indholdet **